RESUMEN EJECUTIVO

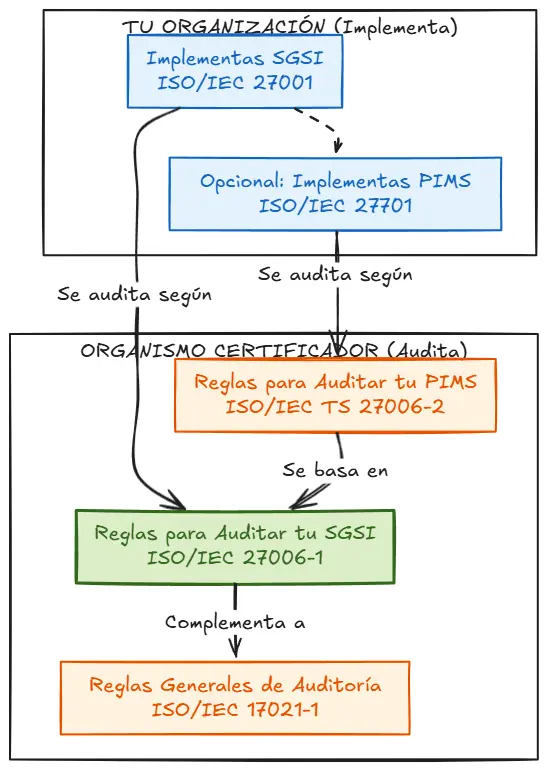

La ISO/IEC 27006-1:2024 establece los requisitos adicionales que deben cumplir los organismos de certificación (y sus auditores) cuando auditan y certifican Sistemas de Gestión de Seguridad de la Información (SGSI) conforme a ISO/IEC 27001. Complementa ISO/IEC 17021-1 (reglas generales de certificación de sistemas) con criterios de competencia técnica, imparcialidad, métodos de auditoría, muestreo multi-sitio, tiempos de auditoría, uso de guías sectoriales y gestión de no conformidades específicos para ISMS. En 2024 la norma se reorganizó como parte 1 y se publicó un documento de transición IAF para migrar desde ISO/IEC 27006:2015. Para privacidad (PIMS, ISO/IEC 27701) existe ISO/IEC TS 27006-2 con requisitos específicos para certificar PIMS.

1) ¿QUÉ ES ISO/IEC 27006-1 Y PARA QUÉ SIRVE?

- Es la regla del juego que siguen los organismos de certificación acreditados cuando te auditan un SGSI contra ISO/IEC 27001. Asegura consistencia, competencia e imparcialidad en cómo se planifican, ejecutan y deciden las auditorías.

- Te sirve para anticipar qué espera el auditor (evidencias, competencias, tiempos, muestreos) y para elegir un organismo acreditado que cumpla estándares internacionales.

2) CÓMO ENCAJA EN LA FAMILIA ISO/IEC 27000

- 27001: requisitos certificables del SGSI que tú implementas.

- 27006-1: requisitos para quien te certifica (auditores/organismo), además de ISO/IEC 17021-1.

- 27006-2 (TS): requisitos análogos para certificar PIMS (ISO/IEC 27701) junto con 27001.

- IAF MD 29 (2024): guía de transición de 27006:2015 → 27006-1:2024 para acreditados.

En síntesis: 27001 define qué debes cumplir; 27006-1 define cómo debe auditarse y certificarse bien.

3) ESTRUCTURA Y CONTENIDO CLAVE (LO QUE PIDE AL ORGANISMO/AUDITOR)

- Imparcialidad y competencia: independencia, gestión de conflictos; competencia técnica del equipo auditor en SGSI/controles y en el sector auditado.

- Planificación y tiempos de auditoría: criterios para calcular duración, alcance, método (in situ/remoto/híbrido) y muestreo multi-sitio.

- Ejecución y evidencias: revisión de riesgos, SoA, controles, proceso de auditoría etapa 1/etapa 2, hallazgos y clasificación de no conformidades. (La mecánica se alinea con 17021-1; 27006-1 añade lo específico del ISMS).

- Vigilancia y recertificación: requisitos para auditorías de seguimiento (años 1 y 2) y recertificación (año 3).

- Uso de documentos complementarios: integración con guías 27xxx (p. ej.,

- 27017/27018/27701) cuando apliquen al alcance.

- Transición 2015 → 2024 y serie multipartes: la antigua 27006:2015 se sustituye por 27006-1:2024 (y se habilita familia por partes).

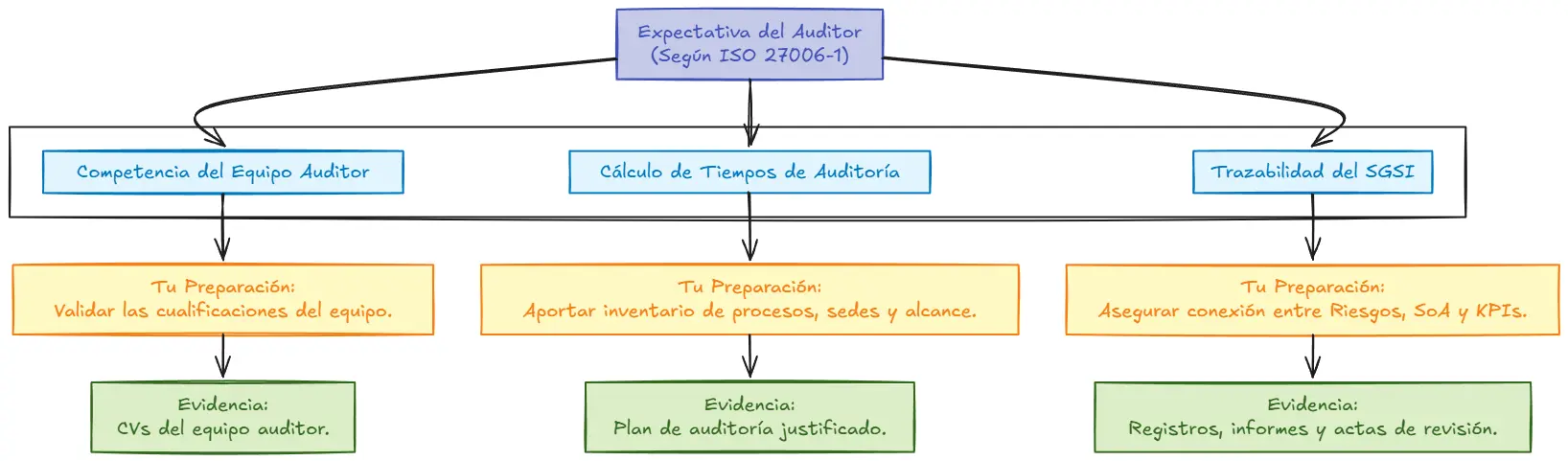

4) MAPEO PRÁCTICO: EXPECTATIVA DEL

AUDITOR → QUÉ PREPARAR → EVIDENCIAS

- Competencia del equipo auditor → valida que el organismo trae perfil sectorial adecuado → hojas de vida/cualificaciones del equipo (te las comunica el organismo).

- Cálculo de tiempo de auditoría → aporta inventario de procesos/sedes/personas/alcances → plan de auditoría con duraciones justificadas (27006-1).

- Muestreo multi-sitio → prepara matriz de sedes y procesos → plan de muestreo (qué sedes y por qué).

- Trazabilidad del SGSI → ten riesgos (27005), SoA (27002), objetivos/KPIs (27004) → registros, informes y actas de revisión.

- Para PIMS (27701) → si buscas certificación PIMS: el organismo debe cumplir 27006-2 además de 27006-1/17021-1.

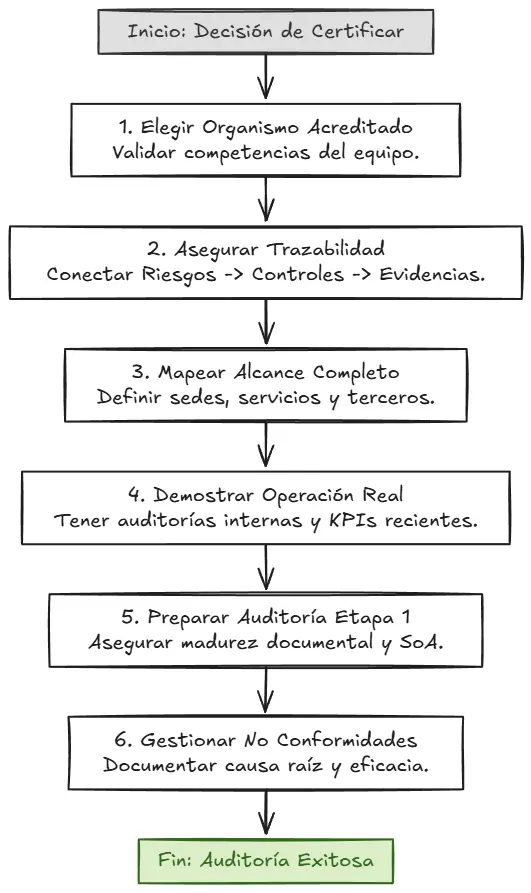

5) CHECKLIST PARA ORGANIZACIONES (CÓMO APROVECHAR 27006-1)

- Elige organismo acreditado y solicita alcance/competencias del equipo auditor.

- Cierra tu “línea de visión”: Riesgos ⇄ Controles (SoA) ⇄ Procedimientos ⇄ Evidencias.

- Mapea sedes/servicios/terceros para que el cálculo de tiempos y muestreo sea correcto.

- Asegura operación real: auditorías internas (27007), evaluaciones (27008), KPIs (27004) y revisión por la dirección recientes.

- Prepara la Etapa 1: madurez documental, alcance claro, analítica de riesgos, SoA, planes; cierra brechas antes de Etapa 2.

- Gestiona no conformidades con causa raíz y eficacia verificada; documenta seguimiento.

- Si incluyes PIMS (27701): valida que el organismo cumpla 27006-2 y acuerda criterios de auditoría.

6) EJEMPLOS GENERALES DE APLICACIÓN

- SaaS B2B multi-región: muestreo de regiones/sedes, verificación de CSPM/WAF/SBOM, evidencias de subprocesadores (27036), métricas de disponibilidad y DR (27031).

- Servicios financieros internos: foco en gestión de cambios, PAM/MFA, continuidad (RTO/RPO) y registros; muestreo de sucursales por criticidad.

- Sector público: trazabilidad legal/PII (27701), DMARC y resiliencia de servicios ciudadanos; validación de incidentes y comunicación (27035).

7) BENEFICIOS (Y RIESGOS SI NO SE ATIENDEN ESTOS REQUISITOS)

Beneficios:

- Certificación confiable y reconocida (acreditación) ante clientes y reguladores.

- Auditorías previsibles (duración, método, muestreo) y hallazgos útiles.

- Mejora del SGSI al alinear riesgos, controles, métricas y evidencias.

Riesgos si no

- Hallazgos mayores por trazabilidad débil o tiempos mal calculados.

- Inconsistencias entre sedes (multi-sitio) y pérdida de confianza en el certificado.

- Dificultad para extender a PIMS/27701 si el organismo no cumple 27006-2.

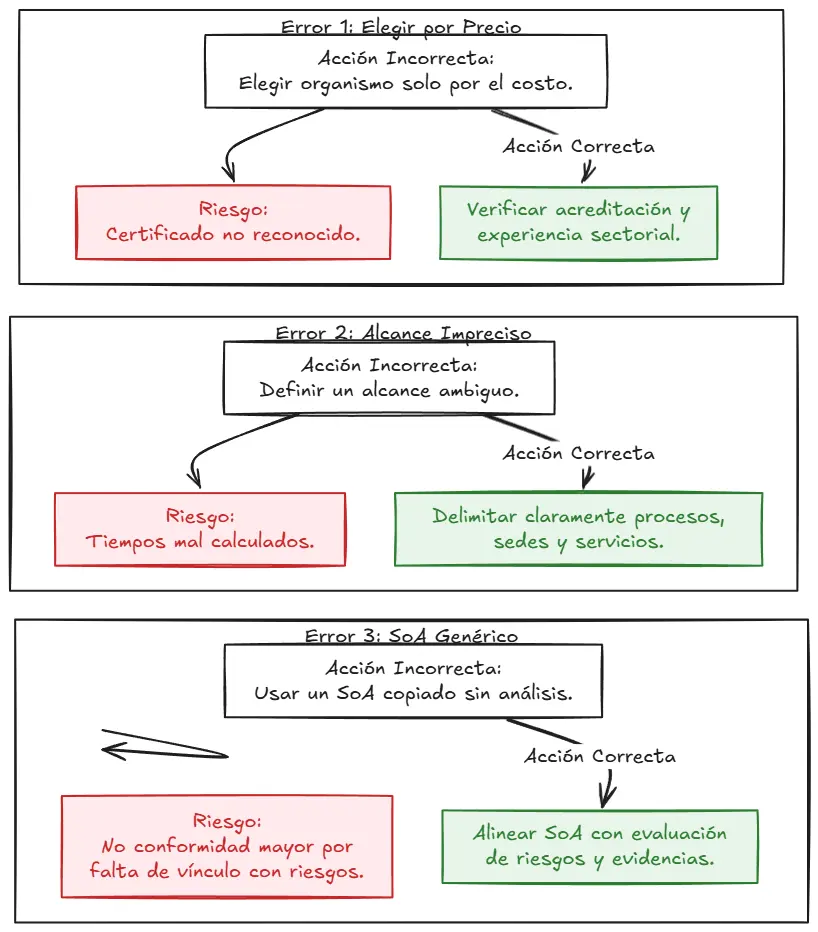

8) ERRORES COMUNES (Y CÓMO EVITARLOS)

- Elegir por precio, no por acreditación/competencia → verifica acreditación y experiencia sectorial.

- Alcance impreciso → delimita procesos, sedes, servicios y terceros; evita recalcular tiempos en pleno plan.

- SoA “copiada” sin vínculo a riesgos → alinea con 27005 y evidencia de operación (registros/mediciones).

- No cerrar brechas tras Etapa 1 → plan de acciones con causa raíz y fecha; evita reincidencias en Etapa 2.

- Querer certificar PIMS sin 27006-2 → confirma cumplimiento del organismo y los criterios 27701.

9) KPIs/MÉTRICAS ÚTILES PARA LA

CERTIFICACIÓN

- % de riesgos con tratamiento implementado y SoA actualizado.

- MTTD/MTTR (27035) y cumplimiento RTO/RPO (27031) en pruebas/incidentes.

- Cobertura de MFA/PAM en privilegios; exposición en nube (hallazgos críticos CSPM cerrados).

- Cierre de no conformidades (internas/externas) en plazo y sin recurrencia.

- Exactitud del inventario/CMDB y evidencias de terceros recibidas en tiempo (27036).

10) PREGUNTAS FRECUENTES

¿27006-1 me aplica como organización?

Indirectamente sí: te explica cómo operará tu auditor y qué evidencias esperará; te ayuda a prepararte mejor.

¿En qué cambia 2015 → 2024?

27006 se divide en partes (-1 para ISMS) y hay requisitos de transición emitidos por IAF (MD 29, mayo 2024).

¿Y si también quiero certificar PIMS (27701)?

Tu organismo debe aplicar 27006-2 (TS) además de 27006-1/17021-1. Confírmalo antes del contrato.

¿Cómo sé si un organismo está acreditado?

Verifica su acreditación (p. ej., ANAB u otros entes de acreditación nacionales) y el

alcance aplicable a ISMS.

11) CONCLUSIÓN

ISO/IEC 27006-1 te da certeza sobre cómo debe auditarse un SGSI: equipos competentes, planes realistas, métodos consistentes y decisiones imparciales. Si te preparas con este marco en mente (riesgos ↔ SoA ↔ evidencias ↔ métricas) y eliges un organismo acreditado, tu certificación gana valor y tu SGSI mejora de verdad.

REFERENCIA

ISO. (2024). ISO/IEC 27000 family — Information security management systems. Organización Internacional de Normalización. Recuperado de https://www.iso.org/home.html

El Mejor Contenido de Ciberseguridad En TikTok Más información