RESUMEN EJECUTIVO

La ISO/IEC 27005 proporciona las directrices para identificar, analizar, evaluar, tratar y monitorear los riesgos de seguridad de la información. Es el puente entre el negocio y los controles: traduce los objetivos y amenazas en decisiones priorizadas que justifican qué controles implementar (27002), cómo demostrar su eficacia (27004) y cómo prepararse para auditorías (27007/27008). Bien aplicada, evita el checklistismo y permite invertir donde más reduce riesgo.

1) ¿QUÉ ES ISO/IEC 27005 Y PARA QUÉ SIRVE?

- Es una metodología de gestión de riesgos alineada al SGSI que ayuda a priorizar acciones según impacto y probabilidad.

- Sirve para decidir con evidencia qué controles adoptar, qué riesgos aceptar, cuáles transferir (seguros/contratos) y cuáles evitar (cambiar el proceso).

- Permite comunicar riesgos en lenguaje de negocio, hacer seguimiento continuo y demostrar diligencia ante clientes y reguladores.

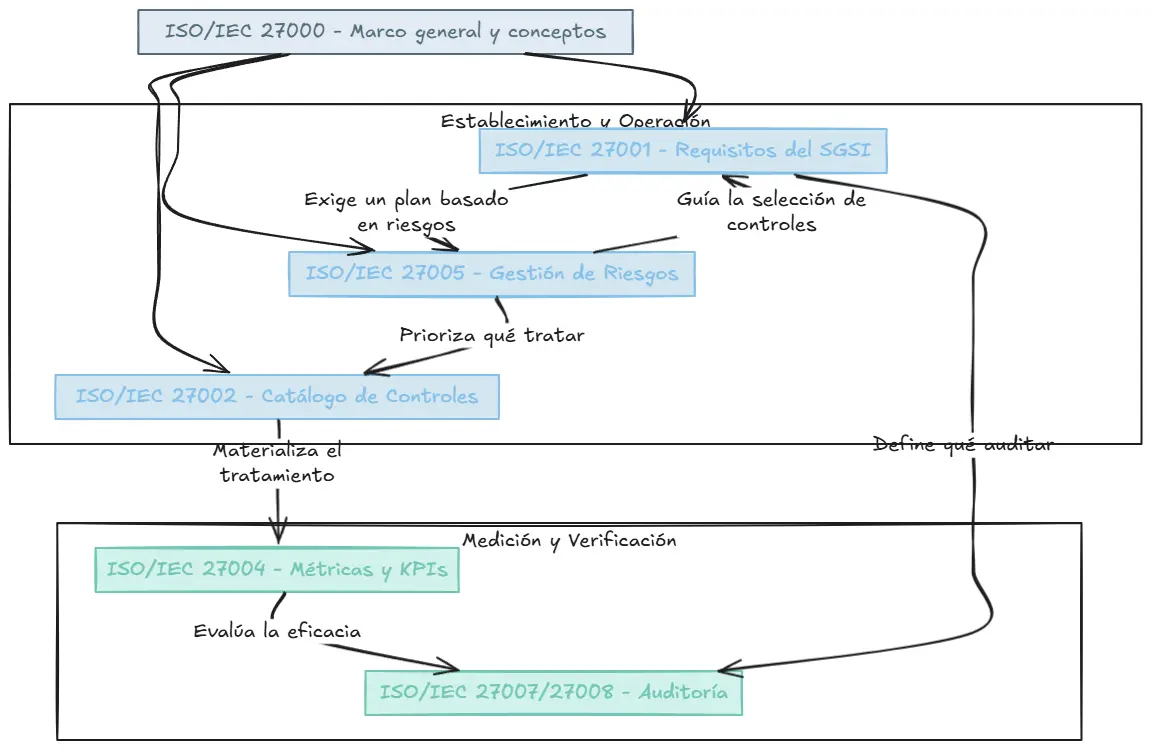

2) CÓMO ENCAJA EN LA FAMILIA ISO/IEC 27000

- 27000: marco general y conceptos comunes.

- 27001: exige planificación basada en riesgos (cláusula 6) y un plan de tratamiento; 27005 detalla cómo hacerlo.

- 27002: catálogo de controles para tratar los riesgos priorizados.

- 27004: métricas/KPIs para evaluar eficacia de controles y del proceso de riesgos.

- 27007/27008: auditan y evalúan la coherencia entre riesgos, controles y evidencias.

- 27017/27018/27701: especializan el análisis de riesgos en nube y privacidad.

En síntesis: 2727001 005 prioriza, 27002 materializa, 27004 mide, 27007/27008 verifican; todo dentro del sistema que exige.

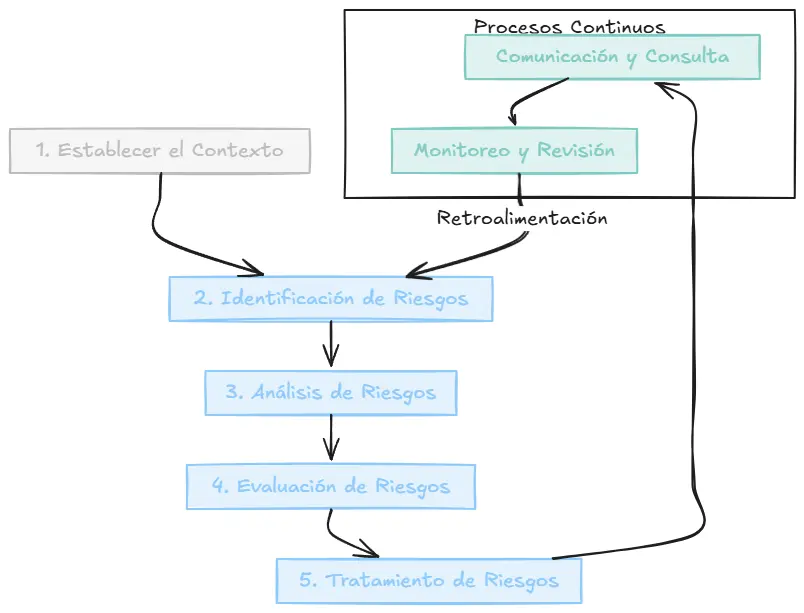

3) ESTRUCTURA Y CONTENIDO CLAVE DE 27005

- Contexto y criterios de riesgo: apetito, tolerancia y reglas comparables para decidir (escala, umbrales, horizontes).

- Identificación: activos/servicios, amenazas, vulnerabilidades, dependencias y consecuencias.

- Análisis: cualitativo y/o cuantitativo (estimación de probabilidad/likelihood y impacto; considerar incertidumbre).

- Evaluación: comparar con criterios; generar mapa de prioridades y lista de decisiones.

- Tratamiento: evitar, reducir (controles), transferir/compartir (seguro/contrato), aceptar (con justificación y vigencia).

- Plan de tratamiento: acciones, responsables, costos, plazos, riesgo residual esperado.

- Comunicación y consulta: involucrar partes interesadas; trazabilidad de supuestos y decisiones.

- Monitoreo y revisión: actualizar por cambios (arquitectura, incidentes, auditorías, terceros, regulaciones).

4) CONEXIÓN PRÁCTICA: RIESGOS → CONTROLES → EVIDENCIAS

- Riesgo priorizado: “Ransomware interrumpe operación 72 h y exfiltra datos”.

- Controles (27002): backups inmutables y pruebas de restauración, segmentación, EDR, MFA, hardening, gestión de parches, ejercicio de respuesta (27035).

- Evidencias (27001/27004): registros de backup y restauración exitosa, reportes de parches, telemetría EDR, actas de simulacros, KPIs MTTD/MTTR.

- Resultado: riesgo residual dentro de tolerancia y justificación en la SoA.

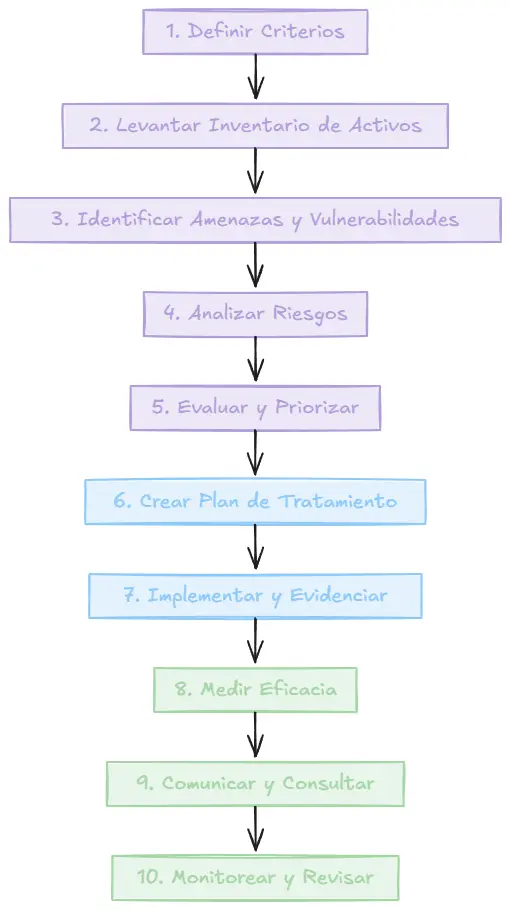

5) CHECKLIST DE IMPLEMENTACIÓN (PASO A PASO)

- Definir criterios: escalas, apetito/tolerancia, horizontes (financiero, regulatorio, reputacional, operativo).

- Levantar inventario de activos/servicios críticos y mapear dependencias (procesos, datos, proveedores, ubicaciones).

- Identificar amenazas y vulnerabilidades por escenario (ciberataque, error humano, fallo de proveedor, desastre).

- Analizar (cualitativo/quanti): estimar probabilidad e impacto; documentar supuestos y evidencias.

- Evaluar y priorizar: heatmap/tablas; preparar decisiones (tratar, aceptar, transferir, evitar).

- Plan de tratamiento: seleccionar controles (27002), costos/plazos, responsables, fechas objetivo; actualizar la SoA.

- Implementar y evidenciar: políticas, procedimientos, configuraciones, registros.

- Medir (27004): definir KPIs y umbrales; tableros para dirección.

- Comunicar y consultar: riesgo a “propietarios”, cumplimiento, TI, continuidad, legal.

- Monitorear y revisar: incidentes, cambios, auditorías, hallazgos; revaluar riesgo residual.

6) EJEMPLOS GENERALES DE APLICACIÓN

- Nube (SaaS/IaaS): riesgo de fuga de datos por configuración errónea → 27017/27018 + cifrado, clasificación, DLP, revisión de permisos, alertas de configuración; cláusulas contractuales y pruebas de salida.

- Cadena de suministro: riesgo por proveedor crítico sin MFA/telemetría → 27036 + requisitos contractuales, evidencias periódicas, controles de acceso y monitoreo a terceros.

- Operación 24/7: riesgo de indisponibilidad ante desastre → 27031 + DR, redundancia, pruebas RTO/RPO, runbooks de conmutación.

- Privacidad: riesgo de tratamiento indebido de PII → 27701 + base legal, minimización, registro de actividades, DPIA/PIA y controles de acceso.

- OT/Energía: riesgo de parada de planta por intrusión en ICS → 27019 + segmentación IT/OT, gestión de cambios en PLC, monitoreo especializado, accesos remotos controlados.

7) BENEFICIOS (Y RIESGOS SI NO SE ADOPTA)

Beneficios:

- Foco en lo que más importa: inversiones y esfuerzos con retorno en reducción de riesgo.

- Trazabilidad: decisiones justificadas, SoA coherente, auditorías más fluidas.

- Gobernanza: roles claros (propietarios de riesgo), calendario de revisiones y comunicación efectiva.

- Resiliencia: capacidad de ajustar el programa ante cambios y eventos.

Riesgos si no:

- Controles desalineados (costosos y poco efectivos).

- Ceguera frente a terceros/servicios cloud.

- Aceptaciones de riesgo sin fundamento; auditorías con hallazgos mayores.

- Dificultad para demostrar diligencia frente a clientes y reguladores.

8) ERRORES COMUNES (Y CÓMO EVITARLOS)

- Escalas opacas o cambiantes: sin criterios estables no hay comparabilidad → fija escalas y ejemplos de calibración.

- Heatmap sin sustento: colores sin hipótesis ni datos → documenta supuestos, fuentes y incertidumbre.

- Registro estático: no se actualiza tras incidentes/cambios → define gatillos de revisión (nuevos sistemas, proveedores, brechas, auditorías).

- Ignorar terceros: foco solo en interno → aplica 27036 y pide evidencias (no solo contratos).

- Confundir riesgo con control: “no hay riesgo porque hay firewall” → primero escenario, luego control y evidencia.

- Falsa precisión: números sin base → si cuantificas, explica modelo y datos; si es cualitativo, sé consistente.

9) KPIs/MÉTRICAS SUGERIDAS Y EVIDENCIA TÍPICA

- % de riesgos críticos con plan de tratamiento vigente.

- Tiempo medio de cierre de acciones de tratamiento.

- Variación del riesgo residual en los Top N riesgos.

- Excepciones/aceptaciones vigentes y fecha de revisión.

- Cobertura de evaluaciones a proveedores críticos (periodicidad/cumplimiento).

- Incidentes por categoría vs. riesgos previstos (precisión del análisis).

Evidencia: criterios de riesgo, matriz/registro de riesgos, planes de tratamiento, SoA actualizada, actas de revisión, informes de auditoría y tableros (27004).

10) PREGUNTAS FRECUENTES

¿Cualitativo o cuantitativo?

Elige según datos y cultura. Cualitativo es ágil; cuantitativo aporta profundidad si hay datos y habilidades. Lo clave es consistencia y transparencia de supuestos.

¿Cada cuánto reevaluar?

Por cambio relevante (arquitectura, proveedor, incidente, ley) y en ciclos definidos (trimestral/semestral/anual).

¿Qué es apetito vs. tolerancia al riesgo?

Apetito: cuánto riesgo está dispuesto a asumir el negocio. Tolerancia: desvío aceptable respecto al objetivo (umbral operativo).

¿Herramientas?

De hojas de cálculo a GRC. Lo importante es trazabilidad, versiones, responsables y evidencias.

¿Cómo vincular a presupuesto?

Documenta costo/beneficio esperado de cada tratamiento y prioriza por reducción de riesgo vs. inversión.

12) CONCLUSIÓN

ISO/IEC 27005 hace inteligente al SGSI: ubica el riesgo en el centro para que cada control, política y presupuesto tenga una justificación clara y medible. Aplicada con disciplina, alinea a dirección, TI, legal y cumplimiento, y convierte la seguridad en una decisión de negocio informada, no en una lista de tareas.

REFERENCIA

ISO. (2024). ISO/IEC 27000 family — Information security management systems. Organización Internacional de Normalización. Recuperado de https://www.iso.org/home.html

El Mejor Contenido De Ciberseguridad En TikTok Más información