RESUMEN EJECUTIVO

La ISO/IEC 27004 establece cómo definir, medir y evaluar el desempeño del SGSI y la eficacia de los controles de seguridad. Convierte la seguridad en un sistema medible: define objetivos, indicadores, fuentes de datos, periodicidades, metas y criterios de evaluación para dirigir la mejora continua (PDCA). Bien aplicada, permite demostrar resultados a la dirección, priorizar inversiones y cerrar el ciclo entre riesgos (27005), controles (27002) y auditorías (27007/27008).

1) ¿QUÉ ES ISO/IEC 27004 Y PARA QUÉ SIRVE?

- Es la guía de medición del SGSI: propone principios, procesos y ejemplos de métricas/KPIs para seguridad de la información.

- Sirve para probar con evidencia que los controles y procesos funcionan, y para decidir qué mejorar, dónde invertir y qué des priorizar.

- Facilita tableros ejecutivos que conectan seguridad con resultados de negocio (disponibilidad, cumplimiento, confianza del cliente).

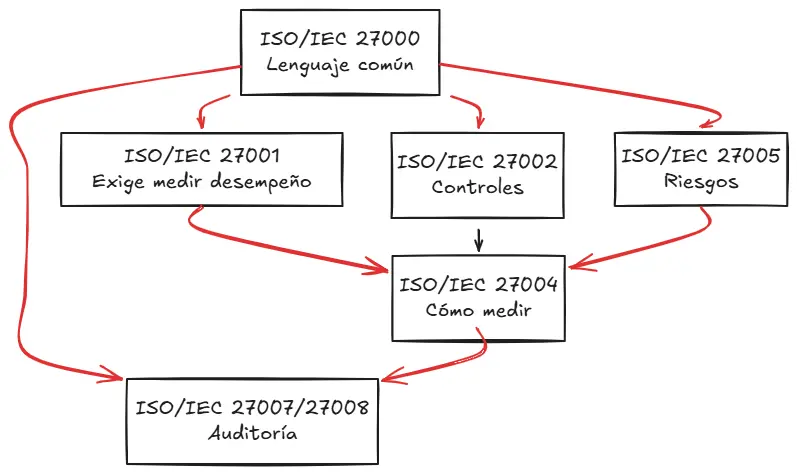

2) CÓMO ENCAJA EN LA FAMILIA ISO/IEC 27000

- 27000: marco y lenguaje común.

- 27001: exige evaluación del desempeño y revisión por la dirección → 27004 explica cómo medir.

- 27002: controles a medir (identidad, cifrado, redes, etc.).

- 27005: prioriza riesgos; 27004 verifica si los controles reducen exposición.

- 27007/27008: auditan la coherencia entre métricas, evidencias y operación.

En síntesis: 27001 exige medir, 27004 enseña a medir, 27002 provee qué medir, 27005 explica por qué medir.

3) ESTRUCTURA Y CONTENIDO CLAVE DE 27004

- Gobernanza de la medición: objetivos de seguridad, alcance, roles (propietarios de indicadores), periodicidades, criterios de aceptación.

- Diseño de indicadores: definición formal (nombre, objetivo, fórmula, fuente, frecuencia, unidad, meta, umbrales, responsables).

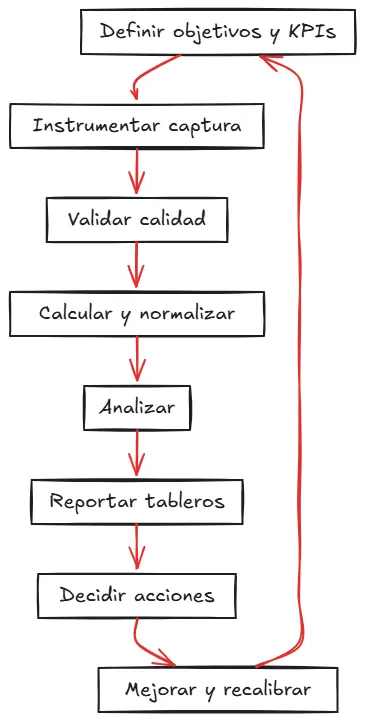

- Ciclo de medición: recopilar datos → validar calidad → calcular → analizar → reportar → decidir → mejorar.

- Tipos de indicadores:

- De resultado (outcome): impacto real (p. ej., indisponibilidad, pérdidas, cumplimiento de RTO/RPO).

- De desempeño (output): actividad/eficacia de control (p. ej., parches en SLA, cobertura de MFA).

- Líderes (leading): predicen riesgo (p. ej., edad de vulnerabilidades).

- Rezago (lagging): reflejan eventos ya ocurridos (p. ej., incidentes cerrados).

- Calidad del dato: trazabilidad, completitud, exactitud y automatización

- cuando sea posible.

- Comunicación ejecutiva: tableros claros, tendencias, brechas vs. metas, acciones y responsables.

4) DISEÑO DE INDICADORES: PRINCIPIOS

PRÁCTICOS

- Relevancia y trazabilidad: cada KPI debe enlazar con un riesgo (27005) o un control (27002) y con un objetivo del SGSI (27001).

- SMART: específicos, medibles, alcanzables, relevantes y temporales.

- Balance: mezcla de leading/lagging y outcome/output; evita colecciones enormes sin accionabilidad.

- Metas y umbrales: define objetivos (meta) y rangos (verde/ámbar/rojo) para contexto.

- Normalización: porcentajes, tasas por usuarios/activos, o por criticidad para comparar entre áreas.

- Evidencia automática: prioriza integración con herramientas (SIEM, EDR, CMDB, GRC, ticketing, CI/CD).

5) CHECKLIST DE IMPLEMENTACIÓN (PASO A

PASO)

- Alinea objetivos del SGSI con metas de negocio (disponibilidad, cumplimiento, reputación).

- Prioriza riesgos y controles críticos (27005/27002) que requieren medición.

- Define el catálogo de KPIs: 10–20 indicadores realmente accionables para iniciar (MVP).

- Documenta cada KPI (nombre, objetivo, fórmula, fuente, periodicidad, meta, umbral, responsable, plan de mejora asociado).

- Instrumenta la captura: automatiza recolección y cálculo; valida calidad de datos.

- Publica tableros: vista ejecutiva (tendencias, brechas, decisiones) y vista operativa (colas, causas raíz).

- Integra con el PDCA: usa resultados en auditoría interna y revisión por la dirección; define acciones correctivas.

- Refina el set: elimina KPIs sin uso, agrega pocos pero valiosos; revisa metas al menos semestralmente.

6) EJEMPLOS DE KPIs POR DOMINIO

- Gestión de vulnerabilidades y parches

- % de parches críticos aplicados dentro de SLA (objetivo: ≥95%).

- Edad media de vulnerabilidades críticas abiertas (objetivo: ↓ mes a mes).

- Sistemas sin agente de escaneo/EDR (objetivo: 0).

- Identidad y accesos

- Cobertura de MFA en cuentas privilegiadas/críticas (objetivo: 100%).

- Recertificación de accesos completada por ciclo (objetivo: ≥98%).

- Tiempo medio de baja de cuentas al offboarding (objetivo: ≤24 h).

- Protección de datos y criptografía

- % de datos sensibles cifrados en reposo/tránsito (objetivo: ≥99%).

- Eventos de DLP investigados/cerrados por mes (objetivo: ↑ cierre, ↓ reincidencia).

- Monitoreo y respuesta a incidentes

- MTTD/MTTR por severidad (objetivos por umbral).

- % de incidentes contenidos dentro de SLA (objetivo: ≥90%).

- Efectividad de alertas (señal/ruido; tasa de falsos positivos).

- Continuidad TIC (27031)

- Éxito en restauraciones (pruebas mensuales) y tiempo real de restauración vs. RTO.

- Cumplimiento de RPO en réplicas/cronogramas de backup.

- AppSec (27034)

- % de releases con SAST/DAST/SCA aprobados.

- Vulnerabilidades críticas por release y tiempo de remediación.

- Proveedores (27036)

- % de terceros críticos con evaluación vigente.

- SLA de evidencias recibidas (auditorías, reportes).

- Concienciación

- Click rate en phishing simulado; participación en formación por rol.

7) BENEFICIOS (Y RIESGOS SI NO SE ADOPTA)

Beneficios

- Toma de decisiones basada en datos: priorización objetiva y ROI de seguridad.

- Transparencia ejecutiva: tableros claros que conectan seguridad con negocio.

- Mejora continua: evidencias para auditoría y revisión de la dirección.

- Alineación entre áreas (TI, legal, riesgos, finanzas) mediante indicadores comunes.

Riesgos si no

- Ceguera: controles caros sin evidencia de eficacia.

- Desalineación: prioridades cambiantes sin trazabilidad.

- Auditorías con hallazgos por falta de evaluación del desempeño.

- Pérdida de confianza de clientes/alta dirección.

8) ERRORES COMUNES (Y CÓMO EVITARLOS)

- KPIs en exceso y sin dueño → empezar con un MVP (10–20), cada KPI con responsable.

- Medir solo actividad (número de tickets) y no resultados → incluir outcomes (cumplimiento RTO/RPO, reducción de incidentes).

- Datos de baja calidad → validar fuentes, normalizar, automatizar; documentar limitaciones.

- Tableros sin decisiones → cada reporte debe acabar en acciones y fechas.

- Metas estáticas → recalibrar metas/umbrales tras cambios de contexto o madurez.

9) KIT DE MÉTRICAS MÍNIMAS VIABLES (PUNTO DE PARTIDA)

- MTTD/MTTR por severidad (operación de seguridad).

- % de parches críticos en SLA y edad de vulnerabilidades críticas (exposición técnica).

- Cobertura de MFA y tiempo de baja de cuentas (identidad).

- Éxito de restauraciones y cumplimiento de RTO/RPO (resiliencia).

- Incidentes por categoría vs. riesgos top (efectividad del programa).

- % de proveedores críticos con evaluación vigente (terceros).

- Participación y efectividad de concienciación (factor humano).

10) PREGUNTAS FRECUENTES

¿Cuántos KPIs necesito?

Los suficientes para tomar decisiones. Empieza con 10–20 y evoluciona.

¿Cómo reportar a la dirección?

Tablero trimestral con tendencias, brechas vs. metas, riesgos residuales y acciones.

¿Sirve si no busco certificación 27001?

Sí. Medir te ayuda a gobernar y mejorar incluso sin certificación.

¿Qué hago si no tengo datos?

Comienza con métricas operativas fáciles y ve madurando a outcomes; documenta supuestos y plan de mejora de datos.

¿Cuándo revisar el catálogo de KPIs?

Tras cambios relevantes (arquitectura, nube, incidentes, regulación) y al menos

semestralmente.

11) CONCLUSIÓN

ISO/IEC 27004 es el motor de la mejora continua del SGSI. Pone números donde antes había percepciones y convierte la seguridad en una conversación de negocio: riesgos residuales, metas, brechas, tendencias y decisiones. Un sistema que mide, aprende; un sistema que aprende, mejora.

REFERENCIA

ISO. (2024). ISO/IEC 27000 family — Information security management systems. Organización Internacional de Normalización. Recuperado de https://www.iso.org/home.html

El Mejor Contenido De Ciberseguridad En TikTok Más información