RESUMEN EJECUTIVO

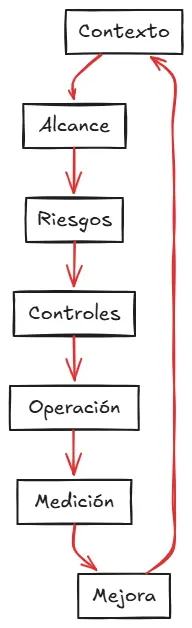

La ISO/IEC 27003 es la hoja de ruta para implantar un Sistema de Gestión de Seguridad de la Información (SGSI) conforme a ISO/IEC 27001. Explica cómo pasar de la intención a la operación: entender el contexto, definir alcance y objetivos, establecer la gobernanza, diseñar la metodología de riesgos (27005), seleccionar controles (27002), preparar evidencias y activar el ciclo PDCA (medición 27004, auditoría 27007/27008). Bien aplicada, reduce incertidumbre, acelera la certificación y crea un sistema vivo que aprende y mejora.

1) ¿QUÉ ES ISO/IEC 27003 Y PARA QUÉ SIRVE?

- Es la guía de implementación del SGSI: describe pasos, artefactos y decisiones necesarias para cumplir 27001.

- Sirve para planificar (qué hacer, en qué orden, con qué roles), ejecutar (procedimientos, controles, evidencias) y verificar (métricas, auditorías, revisión de la dirección).

- Reduce retrabajos y ayuda a demostrar diligencia ante clientes, auditores y reguladores.

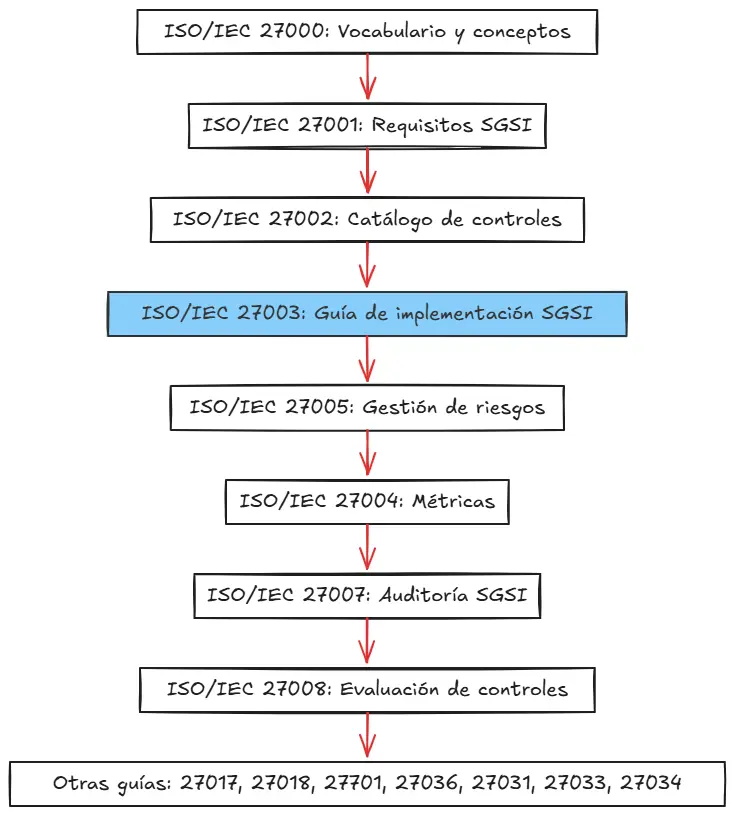

2) CÓMO ENCAJA EN LA FAMILIA ISO/IEC 27000

- 27000: vocabulario/marco.

- 27001: requisitos certificables del SGSI.

- 27002: catálogo de controles.

- 27003: cómo implementar el SGSI que 27001 exige.

- 27005: enfoque de gestión de riesgos.

- 27004: métricas y evaluación del desempeño.

- 27007/27008: auditorías del sistema y evaluación de controles.

- 27017/27018/27701/27036/27031/27033/27034…: guías complementarias por dominio.

En síntesis: 27003 es el manual de proyecto para aterrizar el SGSI.

3) ESTRUCTURA Y CONTENIDO CLAVE (DE

27003 A LA PRÁCTICA)

- Contexto y partes interesadas: factores internos/externos, requisitos legales/contractuales, necesidades de clientes/proveedores/autoridades.

- Alcance del SGSI: procesos, ubicaciones, tecnologías y terceros incluidos; criterios de exclusión justificados.

- Gobernanza y liderazgo: política de seguridad, roles RACI, comité de seguridad, patrocinio de dirección y presupuesto.

- Gestión de riesgos (27005): metodología, criterios de aceptación, inventario de activos, valor, amenazas, vulnerabilidades, evaluación y tratamiento.

- Controles (27002) y Declaración de Aplicabilidad (SoA): controles aplicados/no aplicados con justificación, responsables, estado y evidencias.

- Documentación y competencia: políticas, procedimientos, registros, formación por rol y concienciación.

- Operación y control: procesos de cambio, gestión de incidentes (27035), continuidad TIC (27031), proveedores (27036).

- Evaluación del desempeño (27004): objetivos, KPIs, seguimiento, informes.

- Auditoría interna (27007) y evaluación de controles (27008): programa anual, planes, informe, acciones correctivas.

- Revisión por la dirección y mejora: decisiones, recursos, prioridades y acciones de mejora.

4) MAPEO PRÁCTICO: REQUISITO → ACTIVIDAD→ ENTREGABLE/EVIDENCIA

- Contexto y partes interesadas (27001 §4):

- Actividad: talleres con negocio/ti y revisión normativa.

- Entregable: Matriz de partes interesadas + requisitos y expectativas.

- Alcance del SGSI (§4.3):

- Actividad: delimitar procesos, sedes, sistemas, terceros.

- Entregable: Documento de alcance con mapa de interfaces.

- Política y objetivos (§5–6):

- Actividad: redactar política, definir objetivos medibles alineados al negocio.

- Entregable: Política SGSI + cuadro de objetivos/KPIs.

- Riesgos (§6.1 y 27005):

- Actividad: inventario de activos, valoración, análisis y plan de tratamiento.

- Entregable: Metodología + Registro de riesgos + Plan de tratamiento.

- Controles y SoA (§6.1.3/Annex A):

- Actividad: seleccionar controles 27002 y justificar exclusiones.

- Entregable: SoA con responsable, estado y evidencias.

- Competencia y concienciación (§7):

- Actividad: plan de formación por rol; campañas anti-phishing.

- Entregable: Plan de capacitación + registros y resultados.

- Operación (§8):

- Actividad: procedimientos clave (accesos, cambios, backups, incidentes).

- Entregable: Procedimientos + registros operativos.

- Desempeño (§9):

- Actividad: definir/recopilar KPIs, tableros, auditoría interna, revisión de dirección.

- Entregable: Informes KPI, Informe de auditoría interna, Acta de revisión.

- Mejora (§10):

- Actividad: no conformidades, acciones correctivas, seguimiento.

- Entregable: Registro de N/C y plan de acciones con verificación de eficacia.

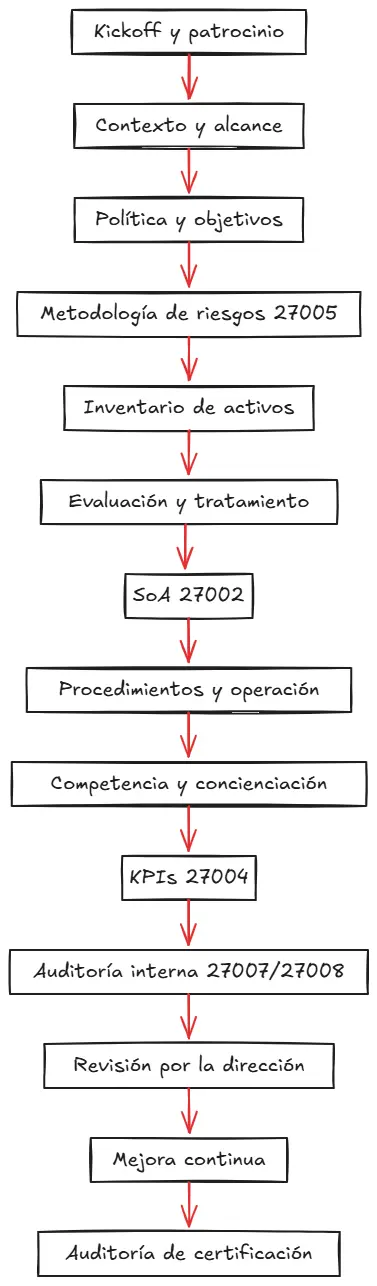

5) CHECKLIST DE IMPLEMENTACIÓN (PASO A

PASO)

- Kickoff y patrocinio: carta de proyecto, patrocinador ejecutivo, equipo núcleo y RACI.

- Contexto/alcance: mapa de procesos/servicios, sedes, tecnologías y terceros; documento de alcance.

- Política y objetivos: versión aprobada + objetivos medibles (disponibilidad, cumplimiento, reducción de riesgo).

- Metodología de riesgos (27005): criterios de aceptación, escalas, fuentes de riesgo, matriz y flujo de aprobación.

- Inventario de activos: propietarios, criticidad, datos tratados, dependencia de terceros.

- Evaluación y tratamiento: registro de riesgos, controles propuestos, plan de tratamiento priorizado por impacto/costo.

- SoA (27002): estado por control, evidencia, responsable y metas de cierre.

- Procedimientos y operación: accesos, cambios, copias/DR, incidentes (27035), proveedores (27036), desarrollo seguro (27034), redes (27033), almacenamiento (27040).

- Competencia y concienciación: plan por rol, calendario y métricas de eficacia.

- KPIs (27004) y tableros: definir, automatizar captura, revisar mensualmente.

- Auditoría interna (27007) y evaluación de controles (27008): programa, planes, ejecución, informe y acciones.

- Revisión por la dirección: decisiones sobre recursos, riesgos residuales y prioridades.

- Mejora continua: cerrar N/C, medir eficacia, ajustar objetivos y controles.

- (Si buscas certificación) Pre-auditoría, Auditoría Etapa 1 (documental) y Etapa (operativa); gestión de hallazgos.

6) EJEMPLOS GENERALES DE APLICACIÓN

- SaaS B2B: alcance = plataforma + soporte; riesgos: exposición de objetos y abuso de APIs; controles: SSO/MFA, CSPM, WAF, SBOM; KPIs: hallazgos críticos cerrados/SLA, cobertura de MFA.

- Retail/e-commerce: alcance = canales web/POS; riesgos: fraude, DDoS; controles: WAF/DDoS, segmentación, EDR; KPIs: disponibilidad bajo ataque, tasa de chargeback, MTTD/MTTR.

- Servicios financieros internos: alcance = pagos/core; riesgos: indisponibilidad, integridad; controles: continuidad (27031), PAM, cifrado; KPIs: cumplimiento RTO/RPO, recertificación de privilegios.

- Empresa industrial: alcance = TI corporativa (OT en programa aparte 27019); riesgos: ransomware, proveedores; controles: backups inmutables, 27036; KPIs: éxito de restauración, evidencias de terceros al día.

7) BENEFICIOS (Y RIESGOS SI NO SE ADOPTA)

Beneficios:

- Ruta clara y menos improvisación.

- Alineación negocio-riesgo-controles.

- Evidencias listas para auditoría/certificación.

- Mejora continua basada en KPIs.

- Riesgos si no

- Proyectos eternos y documentación sin operación.

- Desalineación con prioridades del negocio.

- Hallazgos recurrentes por falta de método.

- Dificultad para demostrar cumplimiento.

8) ERRORES COMUNES (Y CÓMO EVITARLOS)

- Hacer solo documentos → operar procesos y recolectar evidencias reales.

- Copiar controles sin riesgo → seleccionar por 27005 y justificar en la SoA.

- Alcance difuso → definir límites y mapear interfaces/terceros.

- Sin dueños → RACI claro, propietarios de activos y riesgos.

- KPIs de adorno → métricas accionables con responsables y cadencia.

- Auditoría al final → plan anual desde el inicio (27007/27008).

- Formación genérica → contenidos por rol y medición de eficacia.

- No integrar continuidad/incidentes → enlazar con 27031/27035 desde el día 1.

9) KPIs/MÉTRICAS SUGERIDAS

- Cobertura de activos inventariados (%) y propietarios asignados.

- Riesgos con plan de tratamiento aprobado (%) y avance.

- Controles 27002 implementados vs. plan (% por dominio).

- Tiempo medio de cierre de acciones correctivas y recurrencia.

- Cumplimiento de formación por rol (%) y eficacia (p. ej., click rate ↓).

- MTTD/MTTR (27035) y cumplimiento RTO/RPO (27031).

- Evidencias de terceros recibidas en plazo (27036).

- Hallazgos de auditoría interna por criticidad y tendencia.

10) PREGUNTAS FRECUENTES

¿27003 es certificable?

No. La certificación recae en 27001; 27003 guía la implementación.

¿27003 reemplaza a 27001?

No. 27001 define qué debes cumplir; 27003 sugiere cómo llegar.

¿Necesito todas las demás 27xxx?

Solo las que aporten a tu contexto/alcance (p. ej., 27017/27018/27701 si operas PII en nube; 27036 si dependes de terceros críticos).

¿Cómo priorizo?

Por riesgo y valor de negocio: primero identidad/accesos, exposición en nube,

continuidad e incidentes; luego profundidad por dominio.

¿Qué evidencias pide el auditor?

SoA, metodología y registro de riesgos, planes y registros operativos, KPIs/objetivos, auditoría interna, revisión por la dirección y acciones de mejora.

11) CONCLUSIÓN

ISO/IEC 27003 convierte 27001 en un plan ejecutable:

contexto→alcance→riesgos→controles→operación→medición→mejora.

Con liderazgo visible, dueños claros, métricas útiles y auditoría interna desde el inicio, tu SGSI funciona en la práctica, resiste auditorías y evoluciona al ritmo del negocio.

REFERENCIA

ISO. (2024). ISO/IEC 27000 family — Information security management systems. Organización Internacional de Normalización. Recuperado de https://www.iso.org/home.html

El Mejor Contenido De Ciberseguridad En TikTok Más información