RESUMEN EJECUTIVO

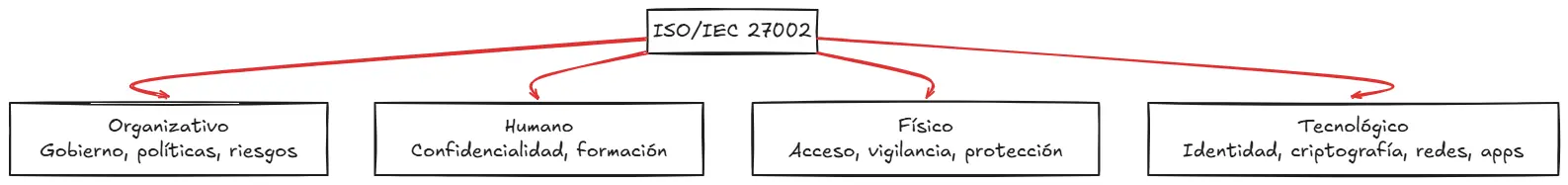

La ISO/IEC 27002 es la guía de controles y buenas prácticas que aterriza el análisis de riesgos del SGSI en medidas concretas. No es certificable por sí misma, pero es el catálogo de referencia para seleccionar, implementar, medir y mejorar controles en alineación con ISO/IEC 27001 (SoA). La edición vigente reorganiza los controles en 4 temas (organizativo, humano, físico y tecnológico) y utiliza atributos (p. ej., preventivo/detectivo/correctivo) para facilitar mapeos a marcos y regulaciones. Incluye controles modernos (p. ej., inteligencia de amenazas, uso de servicios cloud, DLP, codificación segura).

1) ¿QUÉ ES ISO/IEC 27002 Y PARA QUÉ SIRVE?

- Es una guía práctica que describe controles y objetivos de control para reducir riesgos de seguridad de la información.

- Alinea el “qué” y “cómo”: del riesgo identificado (27005) al control implementado y evidenciado (27001).

- Ayuda a priorizar inversiones, estandarizar prácticas entre áreas/filiales y preparar auditorías con trazabilidad clara.

2) CÓMO ENCAJA EN LA FAMILIA ISO/IEC 27000

27000: marco conceptual y vocabulario.

27001: requisitos del SGSI; su SoA declara controles escogidos.

27002: catálogo para seleccionar e implementar controles pertinentes.

27005: metodología de riesgos que fundamenta la selección.

27004: métricas/KPIs para medir eficacia de controles y procesos.

27007/27008: auditan y evalúan diseño/operación de controles.

27017/27018/27701: extensiones para nube y privacidad.

En síntesis: 27001 exige el sistema; 27002 materializa los controles; 27005 prioriza; 27004 mide; 27007/27008 verifican.

3) ESTRUCTURA Y CONTENIDO CLAVE

- Organizativo: gobierno, políticas, gestión de riesgos, continuidad, terceros, cumplimiento.

- Humano: selección, confidencialidad, formación/concienciación, responsabilidades, salida del personal.

- Físico: perímetros, acceso físico, protección de equipos, condiciones ambientales, vigilancia.

- Tecnológico: identidad y acceso, criptografía, redes, endpoints/servidores, logs y monitoreo, aplicaciones y datos.

Atributos de control (ejemplos):

- Tipo: preventivo, detectivo, correctivo.

- Propiedades CID: confidencialidad, integridad, disponibilidad.

- Conceptos de ciberseguridad: identificar, proteger, detectar, responder, recuperar.

- Capacidades operativas: gestión de identidades, configuración, datos, etc.

Controles modernizados (ejemplos destacados):

Inteligencia de amenazas, uso de servicios en la nube, preparación TIC para

continuidad, monitoreo de seguridad física, gestión de configuración, eliminación segura de información, enmascaramiento de datos, prevención de fuga de información (DLP), monitoreo de actividades, filtrado web, codificación segura.

Nota: 27002 es guía. La obligatoriedad depende de tu análisis de riesgos (27005) y de lo que declares en la SoA (27001).

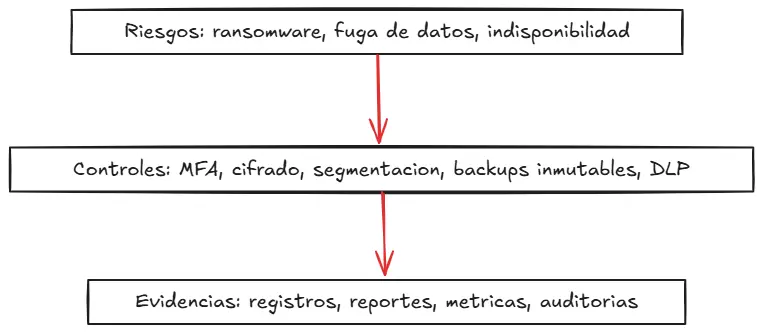

4) MAPEO PRÁCTICO: RIESGOS → CONTROLES →

EVIDENCIAS

- Riesgos (27005): escenarios priorizados por impacto/probabilidad (p. ej., ransomware, fuga de datos, indisponibilidad).

- Controles (27002): medidas específicas para tratar esos riesgos (p. ej., MFA, cifrado, segmentación, backups inmutables, DLP).

- Evidencias (27001/27004): registros, reportes y métricas que prueban el diseño y la operación del control.

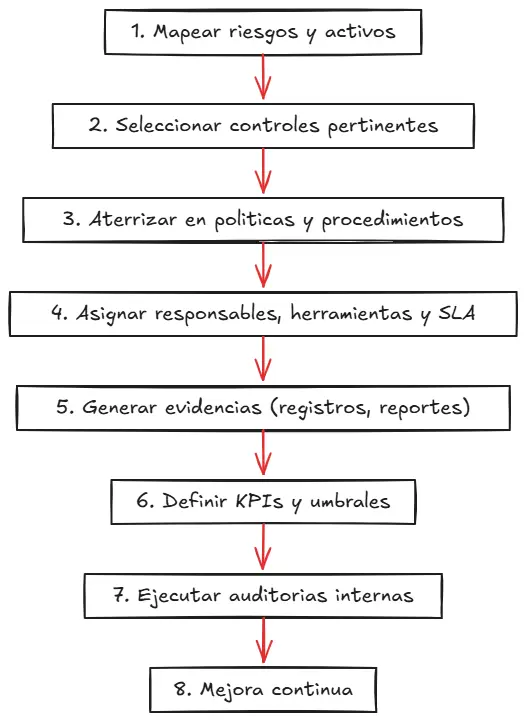

5) CHECKLIST DE IMPLEMENTACIÓN (PASO A

PASO)

- Mapea riesgos y activos críticos (27005).

- Selecciona controles pertinentes y documenta objetivos de control.

- Aterriza controles en políticas y procedimientos operables.

- Asigna responsables (ownership), herramientas y SLA.

- Genera evidencias (registros, bitácoras, reportes) desde el día uno.

- Define KPIs y umbrales (27004) para medir eficacia real.

- Ejecuta auditorías internas (27007) y evaluación de controles (27008).

- Mejora continua: corrige hallazgos, revisa riesgos y ajusta controles.

6) EJEMPLOS GENERALES DE USO (POR

DOMINIO)

- Identidad y acceso: MFA en privilegios; recertificación trimestral de permisos;

- segregación de funciones; llaves y secretos gestionados.

- Criptografía y datos: cifrado en tránsito y reposo; rotación de claves; enmascaramiento; eliminación segura; clasificación y retención.

- Redes: segmentación/microsegmentación, VPN y mTLS; IDS/IPS; monitoreo de tráfico y alertas.

- Vulnerabilidades y parches: inventario; escaneo continuo; SLA por criticidad; pruebas controladas antes de producción.

- Aplicaciones (AppSec): codificación segura, SAST/DAST/SCA en CI/CD; gestión de dependencias; revisión de código; SBOM.

- Backups/Continuidad: copias inmutables, pruebas periódicas de restauración; RTO/RPO realistas; runbooks de DR.

- Proveedores (terceros): due diligence, cláusulas de seguridad, reportes de

- cumplimiento, auditorías y planes de salida.

- Físico: control de acceso por zonas; vigilancia; protección eléctrica y ambiental; inventario de equipos críticos.

- Concienciación: campañas anti-phishing; entrenamiento por rol; simulacros de respuesta a incidentes.

7) BENEFICIOS (Y RIESGOS SI NO SE ADOPTA)

Beneficios:

- Catálogo maduro que evita improvisar.

- Coherencia entre riesgos, controles y evidencias.

- Comparabilidad entre áreas/filiales y mejor preparación para auditorías.

- Facilita el mapeo regulatorio (financiero, salud, público, etc.).

Riesgos si no:

- Controles desalineados con riesgos reales.

- Huecos de cobertura o redundancias costosas.

- Evidencia insuficiente y hallazgos en auditorías.

- Mayor impacto ante incidentes.

8) ERRORES COMUNES (Y CÓMO EVITARLOS)

- Copiar/pegar controles sin contexto → Adaptar según riesgos y capacidades.

- Implementar sin responsables ni procesos → definir ownership, flujos y escalamiento.

- No medir eficacia → KPIs/SLAs claros y revisión periódica (27004).

- Sobre–tooling: muchas herramientas, poca operación → prioriza controles clave y automatiza lo crítico.

- Olvidar el factor humano → formación continua, cláusulas de confidencialidad, onboarding/offboarding robustos.

9) KPIs/MÉTRICAS SUGERIDAS Y EVIDENCIA

TÍPICA

- Cobertura de MFA en accesos críticos; % de cuentas privilegiadas revisadas.

- % de parches críticos en SLA; edad media de vulnerabilidades abiertas.

- Porcentaje de flujos cifrados; incidentes de DLP investigados/cerrados.

- Tasa de éxito en restauraciones; cumplimiento de RTO/RPO.

- % de aplicaciones con SAST/DAST/SCA en CI/CD; formación en codificación segura por rol.

- Eventos detectados y MTTD/MTTR por severidad.

Evidencias: políticas/procedimientos, tickets y actas, reportes de escaneo, registros de acceso/seguridad, diagramas de red, resultados de restauración, informes de auditoría y revisiones de dirección.

10) PREGUNTAS FRECUENTES

¿Debo implementar todos los controles?

No. Solo los pertinentes a tu contexto y riesgos; justifícalos en la SoA (27001).

¿27002 es certificable?

No. La certificación recae en 27001; 27002 es la guía de controles.

¿Cada cuánto reviso controles?

Ante cambios relevantes (arquitectura, proveedores, incidentes) y con una cadencia definida (mensual/trimestral), más auditorías.

¿Puedo mapear 27002 a NIST/PCI/GDPR?

Sí. Los atributos facilitan mapeos y demuestran cumplimiento cruzado.

¿Cómo tratar la nube?

Usa los controles de 27002 junto con 27017 (nube) y 27018 (PII en nube), y refleja responsabilidades en contratos.

11) CONCLUSIÓN

ISO/IEC 27002 convierte el análisis de riesgos en acciones concretas. Su valor no está en “tener muchos controles”, sino en elegir bien, operar con evidencia y medir resultados para mejorar. Aplicada con criterio, reduce incidentes, simplifica auditorías y alinea la seguridad con objetivos de negocio.

REFERENCIA

ISO. (2024). ISO/IEC 27000 family — Information security management systems. Organización Internacional de Normalización. Recuperado de https://www.iso.org/home.html

El Mejor Contenido De Ciberseguridad En TikTok Más información