RESUMEN EJECUTIVO

La ISO/IEC 27001 define los requisitos certificables para implantar, mantener y mejorar un Sistema de Gestión de Seguridad de la Información (SGSI). Convierte la seguridad en un sistema: con alcance claro, gobierno, análisis de riesgos, controles justificados, métricas, auditoría y mejora continua. Es aplicable a cualquier tamaño y sector y suele ser un diferenciador comercial clave. La certificación se otorga típicamente por tres años con auditorías de seguimiento anuales.

1)¿QUÉ ES ISO/IEC 27001 Y PARA QUÉ SIRVE?

- Estándar internacional que establece qué debe cumplir un SGSI para ser certificable.

- Asegura que la seguridad se gestione con políticas, procesos, roles, evidencias y resultados medibles.

- Sirve para reducir riesgos, cumplir requisitos legales y contractuales, y generar confianza con clientes, socios y reguladores.

2)CÓMO ENCAJA EN LA FAMILIA ISO/IEC 27000

- 27000: marco y lenguaje común.

- 27001: requisitos del SGSI (lo certificable).

- 27002: controles y buenas prácticas para materializar el tratamiento de riesgos (referencia del Anexo A).

- 27005: metodología de gestión de riesgos que fundamenta la selección de controles.

- 27004: métricas/KPIs para evaluar desempeño y eficacia.

- 27007/27008: auditorías y evaluación de controles.

- 27017/27018/27701: extensiones para nube y privacidad.

En síntesis: 27001 exige el sistema; el resto explica cómo operarlo, medirlo y auditarlo.

3)CONTENIDOS/CLÁUSULAS CLAVE DE 27001

- Contexto y alcance del SGSI: entender el entorno, partes interesadas y delimitar qué procesos, ubicaciones y activos cubre el SGSI.

- Liderazgo y política: compromiso de la alta dirección, roles y responsabilidades, política de seguridad alineada al negocio.

- Planificación basada en riesgos: metodología consistente, criterios de aceptación, tratamiento y objetivos de seguridad.

- Soporte: competencias, concienciación, comunicación y gestión documental (incluye Declaración de Aplicabilidad – SoA).

- Operación: implementación y control de procesos, gestión de cambios y de proveedores.

- Evaluación del desempeño: métricas, auditoría interna y revisión por la dirección.

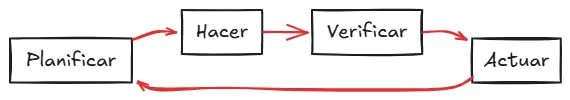

- Mejora: gestión de no conformidades, acciones correctivas y mejora continua (PDCA).

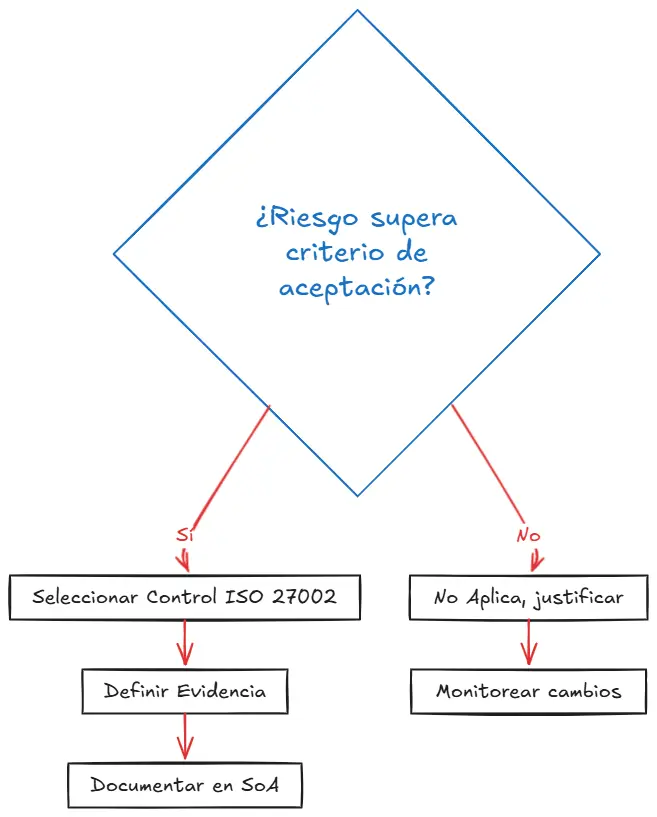

SoA (Statement of Applicability): lista qué controles aplicas (p. ej., derivados de 27002), cuáles no, y por qué. Es la pieza de trazabilidad entre riesgos y controles.

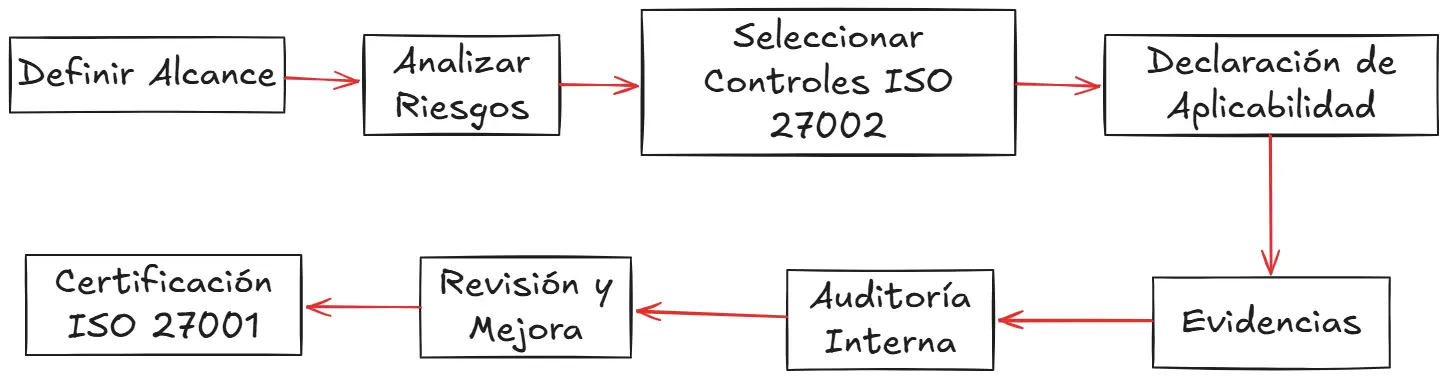

4)ALCANCE, RIESGOS Y CONTROLES (CÓMO SE CONECTAN)

- Alcance: es el “mapa” de lo que será auditado (p. ej., productos, sedes, servicios). Definirlo bien evita huecos o burocracia innecesaria.

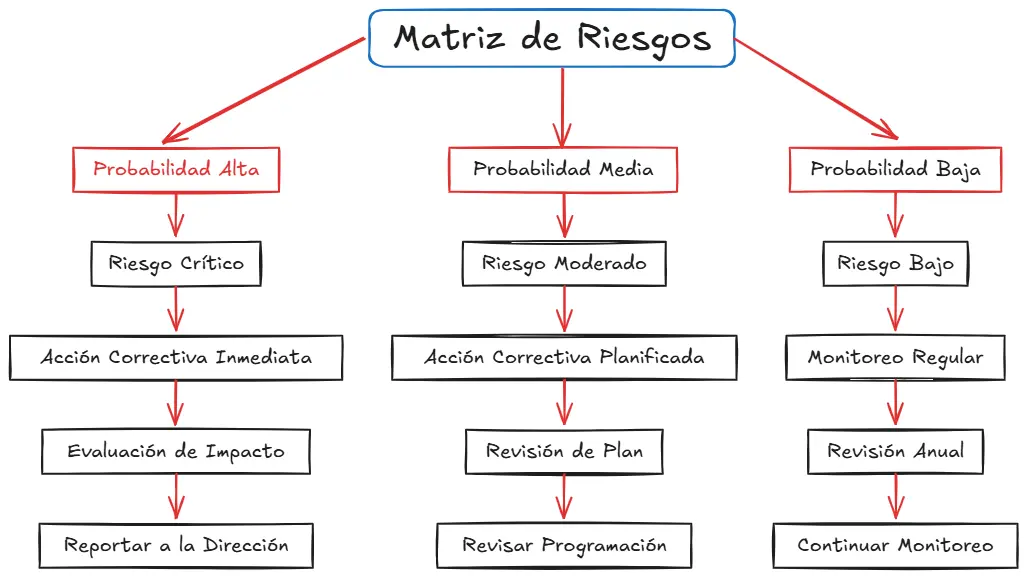

- Riesgos (27005): identificar activos, amenazas, vulnerabilidades y consecuencias; priorizar por impacto y probabilidad.

- Controles (27002): seleccionar los pertinentes a tus riesgos; justificarlos en la SoA; aterrizarlos en políticas/procedimientos y evidencias.

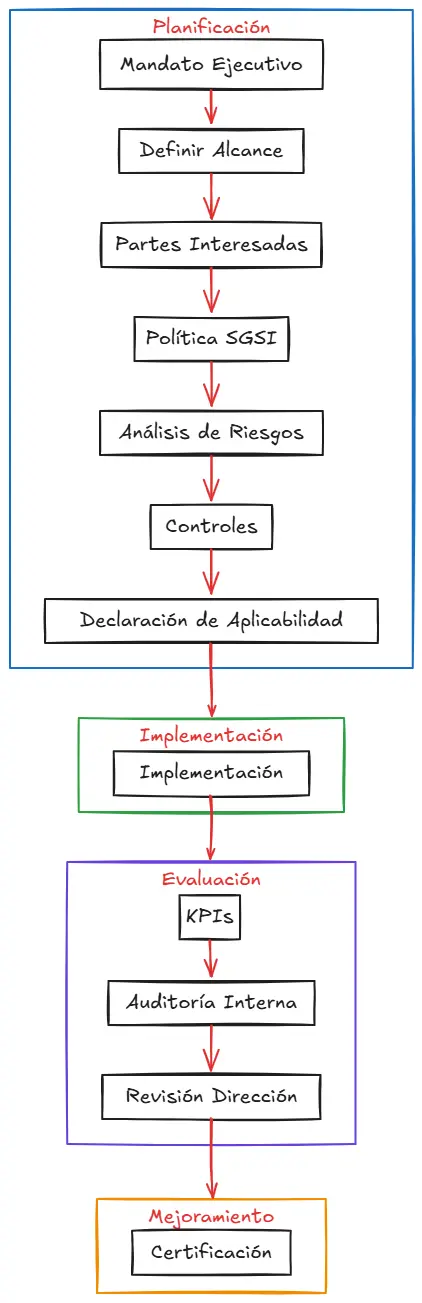

5) CÓMO ARRANCAR (CHECKLIST OPERATIVO)

- Mandato ejecutivo y nombrar responsable del SGSI.

- Definir alcance (procesos, ubicaciones, sistemas, datos).

- Mapear partes interesadas y obligaciones (legales, contractuales, regulatorias).

- Definir metodología de riesgos y criterios de aceptación.

- Inventariar activos y procesos críticos; clasificar información.

- Analizar y evaluar riesgos; priorizar escenarios.

- Seleccionar controles (guía: 27002) y redactar la SoA.

- Elaborar/actualizar políticas y procedimientos (accesos, cifrado, parches, backups, incidentes, continuidad, proveedores, etc.).

- Implementar controles y generar evidencias (registros, reportes, actas).

- Definir KPIs y tablero ejecutivo (2704).

- Ejecutar auditoría interna y cerrar hallazgos.

- Revisión por la dirección y auditoría de certificación (organismo competente).

6) EJEMPLOS GENERALES DE APLICACIÓN

- Fintech / Banca: MFA para privilegios, segregación de funciones, endurecimiento de CI/CD, contratos con terceros que exigen evidencias; tablero con KPIs regulatorios.

- Salud: control de accesos a HCE, trazabilidad de consultas, backups inmutables, pruebas de restauración, gestión de incidentes con PII y notificación oportuna.

- PYME SaaS: gestión de parches y vulnerabilidades, registro centralizado, respuesta a incidentes con playbooks, clasificación de datos por cliente/ambiente.

- Sector público: inventario documental, continuidad TIC (27031), controles en proveedores críticos, capacitación obligatoria anual.

7) BENEFICIOS (Y RIESGOS SI NO SE ADOPTA)

Beneficios:

- Confianza de clientes y mercado; ventaja en licitaciones.

- Reducción de incidentes y mejor resiliencia.

- Gobernanza clara, roles definidos y evidencias objetivas.

- Alineación con leyes/contratos y con otros marcos (NIST, PCI, etc.).

Riesgos si no:

- Controles inconexos y gastos en remediación.

- Brechas por terceros y hallazgos críticos en auditorías.

- Dificultad para cerrar negocios que exigen certificación.

8) ERRORES COMUNES (Y CÓMO EVITARLOS)

- Checklistismo: implementar “por lista” sin riesgo → Vincula todo a 27005 y justifica en SoA.

- SoA desactualizada: realidad ≠ documentos → Revisar tras cambios relevantes.

- Poco liderazgo: sin patrocinio, el SGSI se burocratiza → Revisión de dirección con KPIs.

- Sobre documentación: papeles sin cancha → prioriza evidencia operativa y automatiza registros.

- Olvidar proveedores: controles fuertes internos pero débiles en terceros → aplica 27036 y cláusulas contractuales.

9) KPIs/MÉTRICAS SUGERIDAS Y EVIDENCIA

TÍPICA

- MTTD/MTTR por severidad de incidente.

- % de parches críticos dentro de SLA.

- Cobertura de MFA en accesos privilegiados y críticos.

- RTO/RPO logrados en pruebas; tasa de restauraciones exitosas.

- Cumplimiento de controles (muestreo vs. SoA).

Evidencia típica: SoA, matriz de riesgos, políticas firmadas, registros de acceso/cambios, reportes de vulnerabilidades, actas de revisión, informes de auditoría interna/externa.

10) PREGUNTAS FRECUENTES

¿La 27001 es certificable? Sí; la certificación la otorga un organismo acreditado y suele tener 3 años de vigencia con seguimientos anuales.

¿Se puede certificar si todo está en la nube? Sí, siempre que exista gobierno,

responsabilidades claras (ver 27017/27018) y evidencia suficiente.

¿Cómo convive con NIST/PCI/ISO 20000-1? Se mapean requisitos/controles; 27013 guía integración con ISO 20000-1.

¿Cuánto tiempo lleva implementarla? Depende del alcance y la madurez: de meses (PYME enfocada) a fases en grandes organizaciones.

11) CONCLUSIÓN

ISO/IEC 27001 es el centro de gravedad del programa de seguridad: organiza personas, procesos y tecnología en un sistema gestionado por riesgos, con controles justificables, medición continua, auditoría y mejora. Implementada con criterio, reduce incidentes, acelera ventas B2B y eleva la confianza de todas las partes interesadas.

REFERENCIA

ISO. (2024). ISO/IEC 27000 family — Information security management systems. Organización Internacional de Normalización. Recuperado de https://www.iso.org/home.html